网络安全基础大全--常见的端口扫描类型

1、TCP connect:

入侵者不需要权限,速度快,但很容易找到和过滤。

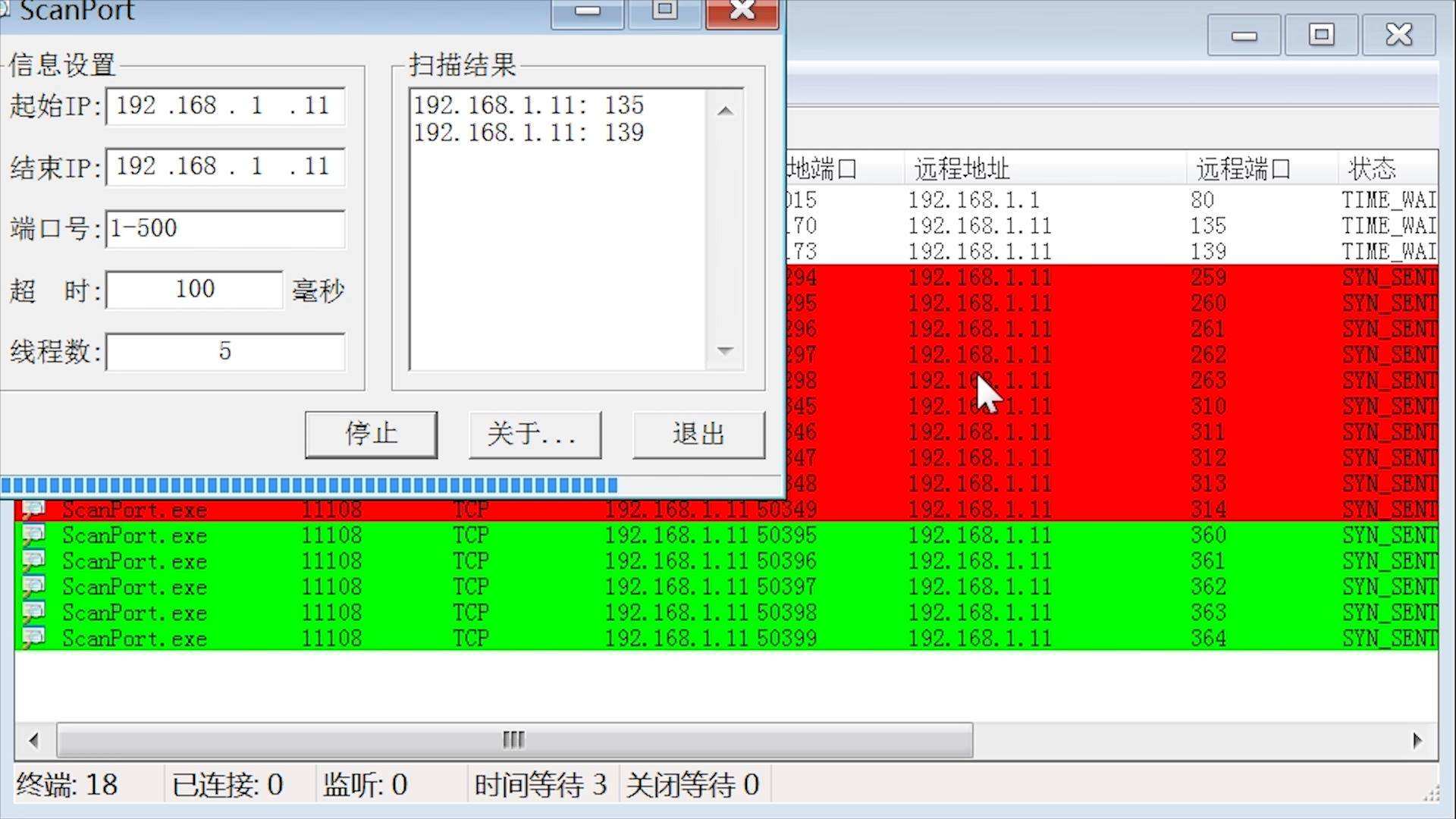

2、TCPSYN:

扫描仪发送Syn数据包。如果需要返回ack/syn并重新发送RST以关闭连接过程,则表明端口正在接收。返回RST后,系统既不会接收也不会留下入侵记录。但是,您需要root权限才能创建自己的Syn包。

3、TCPFIN:

防火墙或过滤器通常可以传递Syn数据包,但FIN很容易传递。因此,封闭端口可能使用RST来响应FIN,而开放端口可能不会响应。然而,无论RST数据包是否打开,一些系统都会做出响应。

网络安全基础大全--Ping命令

1、Ping原理

如果返回的数据包与发送的数据包匹配,则ping命令将成功。您可以使用返回的信息来验证TCP/IP参数是否设置正确、是否正常工作以及网络是否正常工作。

2、功能和特点

1)用于评估目标是否处于活动状态。

2)最常见和最简单的识别手段;

3)Ping程序通常直接在系统内核中执行,而不是在用户进程中执行;

4)ping命令可以执行以下操作:

向计算机发送ICMP(Internet控制消息协议)Eco数据包,检测Eco响应数据包,并确认与一台或多台远程计算机的连接。

每个发送的数据包最多等待1秒。

打印发送和接收的数据包数。

网络安全基础大全--特洛伊木马

1、特洛伊木马与病毒的区别

1)一般来说,病毒是根据自我复制的特征来定义的,即传染性。

2)特洛伊木马的定义主要取决于其有效载体或功能,更常见的是其意图。

3)自我复制和转发。

4)特洛伊木马通常不会复制自己,而是寄生的。例如,为了获得安装和启动特洛伊木马的许可,它被绑定在合法程序中。DLL特洛伊木马还使用动态嵌入技术寄生在法律程序中。

5)蠕虫特洛伊木马通常不具有普通病毒的自我繁殖、主动感染和传播的特征,但我们习惯将它们包括在广义病毒中。换句话说,特洛伊木马也是通用病毒的子类。

6)特洛伊木马想要窃取信息并实施远程监控。

7)“特洛伊木马”与合法远程控制软件(如pcAnyWhere)的主要区别在于它们是否隐藏。

2、特洛伊木马组成

木马系统软件通常由木马配置程序、控制程序和木马程序(服务器程序)组成。

3、特洛伊木马攻击过程

1)特洛伊木马频道和远程控制。

2)如果启用了“木马特洛伊木马”连接,则会在控制端口和服务器木马端口之间显示一个通道。

3)纸浆控制端的控制端程序可以使用此通道联系服务器端的木马程序,并通过木马程序远程控制服务器。

网络安全基础大全--通信方式

1、捆绑欺骗

1)将特洛伊木马服务器和游戏/软件捆绑到一个文件中。

2)通过即时消息、电子邮件、下载工具和其他渠道发送。

2、网络钓鱼

1)创建链接或网站。

2)社会工程与技巧。

3)引导用户输入个人和个人信息,然后窃取个人信息。

3、漏洞攻击

1)利用操作系统和应用程序漏洞。

2)把小马挂起来。

3)网站中断意味着攻击者将代码插入正常页面(通常是网站主页)。

4)当浏览器打开页面时,运行代码,然后下载并运行特洛伊木马上的服务器程序,以控制浏览器中的主机。