网络信息安全--攻击形式

1、黑客的常见攻击方法

2、分布式拒绝服务攻击(DDoS)

分布式拒绝服务故意攻击网络协议或残忍地耗尽受攻击对象的资源。

3、缓冲区内的攻击

缓冲区攻击是利用缓冲区溢出漏洞获取系统权限的攻击。缓冲区溢出会导致程序崩溃、系统关闭、重新启动等。

4、端口扫描攻击

攻击者向目标计算机发送一组消息,扫描端口,并识别入侵者企图中的漏洞。

5、木马攻击

特洛伊木马是一种隐藏在计算机传统后门搜索程序中的具有特殊功能的恶意代码。攻击者使用远程计算机控制程序“kobyla”监视、销毁和删除文件、发送密码、记录键盘和任务。

6、病毒传播

病毒是攻击者开发的一组命令或代码,其固有的软件和硬件漏洞隐藏在存储环境(或程序)中。激活后,它们会感染其他程序并破坏计算机如破解、会话欺骗技术、嗅探技术、隧道技术、端口重用技术、特洛伊木马字体修改技术、日志清理技术、rootkit技术等,在此不进行一一详细描述。

网络信息安全--如何保护

1、信息策略

例如,敏感数据的识别、数据分类、标记、存储和传输以及敏感数据的销毁;

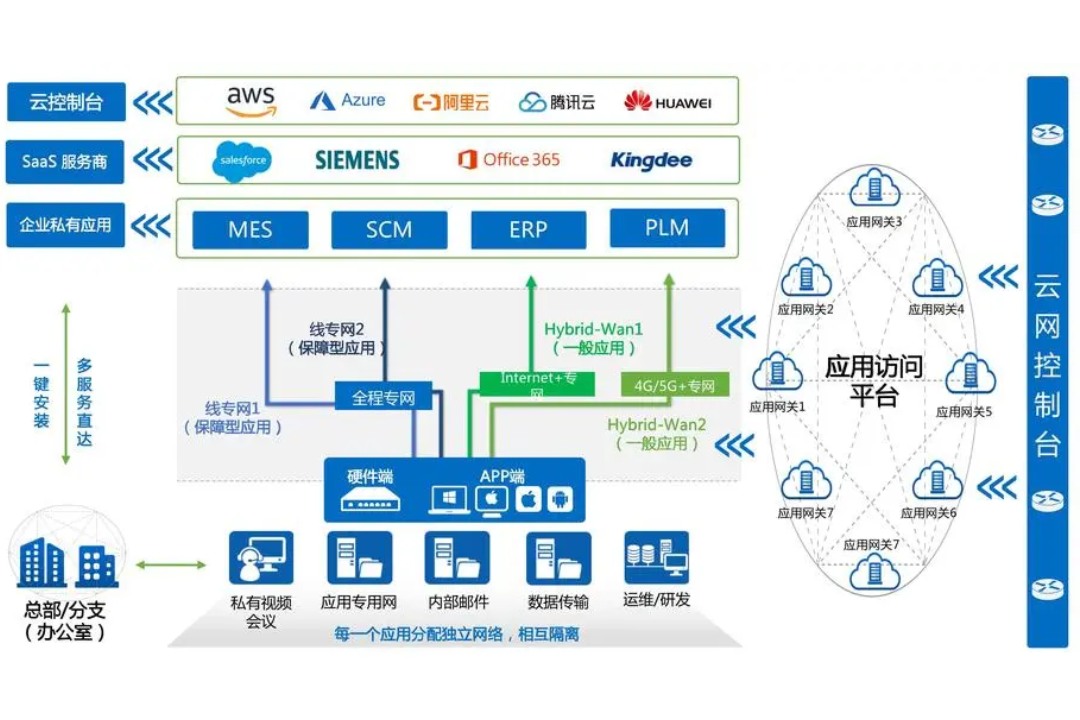

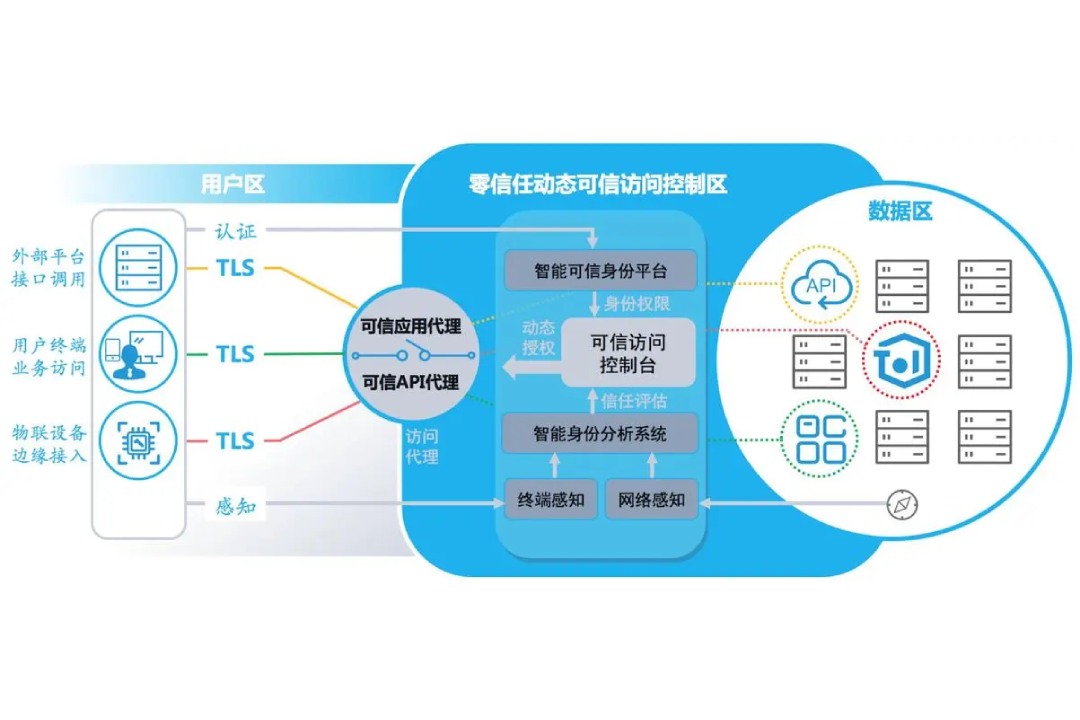

2、系统和网络安全策略

用户识别和认证、访问控制、审计、网络连接、加密等。

3、系统管理程序:

软件更新、漏洞扫描、策略检查、登录检查、例行检查等。

4、防火墙技术

防火墙可以将危险区域与安全区域隔离开来,而不会影响对安全区域危险区域的访问。

5、人们的安全意识

在社会学中,主导性的人类行为似乎不那么重要,但实际上是危险的,提高你的安全意识将改善保护手段。

6、攻防是对立统一的矛盾

防御面:

1、系统、设备、信息等不出现在攻击者面前。

2、信息隐藏在未发现的位置,这很容易由不完整的资产审查、人员损失和其他原因造成。

攻击面:

它是一个预设的计算机或网络系统,可以被黑客攻击以访问和利用所有漏洞,包含:

1、操作系统、中间件、应用程序和下载网络中的软件差距;

2、系统和软件配置错误,缺乏安全控制;

3、违反安全和网络配置要求;

4、访问控制规则。